Galería de imágenes de teléfonos móviles No dejes que un acosador te tome con la guardia baja. Utilice los consejos de este artículo para mantener su seguridad y la de su teléfono inteligente. Ver más fotos de teléfonos celulares.

Galería de imágenes de teléfonos móviles No dejes que un acosador te tome con la guardia baja. Utilice los consejos de este artículo para mantener su seguridad y la de su teléfono inteligente. Ver más fotos de teléfonos celulares. Mientras ayudaba a investigar este artículo, el compañero de cuarto del autor pasó una tarde en ese estado paranoico que uno podría tener después de ver una película de terror solo a altas horas de la noche. El teléfono vibraba, saltaba sorprendida y luego verificaba para asegurarse de que era alguien que conocía que la llamaba antes de que contestara. Hay muchas historias aterradoras sobre el acecho de teléfonos inteligentes y las personas que roban su información personal.

Los acosadores potenciales tienen dos formas principales de rastrearte a través de tu teléfono inteligente. Una forma es a través de la ingeniería social, que requiere poca o ninguna experiencia técnica. Podría estar regalando voluntariamente información personal o acceso a su teléfono inteligente a alguien que conoce o que se gana su confianza. Si esa persona elige, él o ella puede explotar esa información para rastrear dónde estás y qué estás haciendo, incluso si no quieres que te rastreen.

Otra forma en que los acosadores pueden rastrearte es robar información de tu teléfono inteligente. Este es el lado más técnico del acecho de teléfonos inteligentes. El acosador podría obtener acceso a su teléfono inteligente, instalar software de rastreo o malware y usarlo para descargar su libreta de direcciones, iniciar sesión en sitios web maliciosos o incluso rastrear su ubicación en un mapa. Si su teléfono inteligente tiene un GPS, un acosador podría identificar la ubicación precisa del teléfono en cualquier momento que esté encendido con el GPS habilitado. Para obtener más información sobre la geolocalización de un teléfono móvil, consulta nuestro artículo Cómo funcionan los teléfonos con GPS.

La buena noticia es que si toma algunas precauciones, puede mantener a raya a los acosadores potenciales. Este artículo revela las formas en que alguien podría rastrearlo usando su teléfono inteligente y enumera las cosas que puede hacer para evitar la atención no deseada.

Contenido- Acoso en redes sociales en teléfonos inteligentes

- Software de seguimiento de teléfonos inteligentes

- Interceptación de señal de teléfono inteligente

Acoso en redes sociales en teléfonos inteligentes

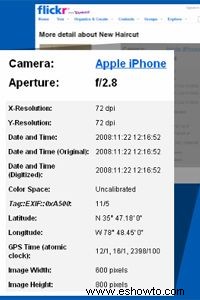

Flickr muestra los datos de geoetiquetado que obtiene de un teléfono inteligente. Tenga en cuenta la latitud y la longitud que revelan la tienda en Cary, Carolina del Norte, donde se tomó la foto.

Flickr muestra los datos de geoetiquetado que obtiene de un teléfono inteligente. Tenga en cuenta la latitud y la longitud que revelan la tienda en Cary, Carolina del Norte, donde se tomó la foto. Cuando voluntariamente le dices al mundo dónde estás y qué estás haciendo, facilitas que los acosadores te rastreen. Los sitios web de redes sociales como Twitter y Facebook nos invitan a hacerlo a través de mensajes de estado. La mayoría de esos sitios han hecho que sea muy conveniente para usted publicar su estado desde su teléfono inteligente, brindando versiones móviles optimizadas de sus sitios web, además de aplicaciones que puede instalar en su teléfono inteligente.

Incluso si no dice dónde se encuentra en sus mensajes de estado, podría estar revelándolo en sus fotos. Si su teléfono inteligente tiene una cámara, es una práctica común tomar una foto o un video y subirlo a cualquiera de varios sitios de redes sociales. Pero lo que sea que haya en el fondo de tus fotos, como letreros de calles y placas de automóviles, podría revelar cosas sobre quién eres y dónde estás. Además, muchos teléfonos inteligentes etiquetan geográficamente su foto cuando la toma, y esos datos se cargan junto con su foto, revelando cuándo y dónde se tomó. Si intenta evitar a los acosadores, verifique la configuración de su teléfono inteligente para averiguar cómo deshabilitar el geoetiquetado y ser consciente de cómo los diferentes sitios de redes sociales usan y revelan geoetiquetas de sus fotos.

Algunas redes sociales se basan casi en su totalidad en la geolocalización. El punto es usar su teléfono inteligente para "registrarse" cuando está en un lugar en particular, y luego actualizar su estado con su paradero. Redes como Mologogo y Google Latitude le permiten ver dónde están las personas en un mapa, mientras que Foursquare y Gowalla convierten el "registro" en una forma divertida de ganar recompensas. Estos sitios no solo mantienen un registro de sus visitas, sino que también le permiten enviar automáticamente actualizaciones de estado a otras redes sociales, como Twitter y Facebook.

En resumen, si desea evitar que lo acosen en su teléfono inteligente, trate su teléfono inteligente como una extensión de sus redes sociales y tome algunos consejos de nuestro artículo sobre las 10 cosas principales que no debe compartir en las redes sociales.

Software de seguimiento de teléfonos inteligentes

Si un acosador ha instalado un software espía en tu teléfono, podría conectarse incluso cuando estás durmiendo.

Si un acosador ha instalado un software espía en tu teléfono, podría conectarse incluso cuando estás durmiendo. Incluso si tiene cuidado con la información que revela sobre usted, es posible que el software de rastreo instalado en su teléfono inteligente lo aceche. El software de seguimiento comercial para teléfonos inteligentes puede tener buenos propósitos, como realizar un seguimiento de sus hijos o monitorear a los empleados de entrega. Lamentablemente, algunas personas han optado por utilizar el software para actividades de seguimiento no invitadas.

Cualquiera puede comprar software comercial de rastreo de teléfonos móviles de compañías como AccuTracking y Retina-X Studios. El software cuenta con funciones tales como leer mensajes de texto, escuchar llamadas telefónicas y rastrear la ubicación del teléfono en un mapa usando su GPS. Cuando se instala en un teléfono inteligente, el software se ejecuta sigilosamente sin que el usuario del teléfono sugiera que está recopilando y enviando esta información. Nuestro artículo Cómo funciona el seguimiento de ubicación describe cómo funciona este software junto con radios, como las que se encuentran en su teléfono inteligente.

Las compañías que venden software para espiar teléfonos inteligentes publican avisos de que es responsabilidad del usuario obedecer las leyes y monitorear a las personas solo con su consentimiento. Pero, ¿qué sucede cuando alguien hace caso omiso de la ley? Lo único que tiene que hacer un acosador para instalar el software es tener acceso a su teléfono inteligente. Luego, puede instalar rápidamente software de seguimiento, caballos de Troya u otro código malicioso. Incluso si tiene un código de acceso configurado en su teléfono inteligente, un acosador inteligente puede conocer una forma de eludirlo y obtener el acceso que necesita.

Por lo tanto, mantiene la privacidad de su información personal y no pierde de vista su teléfono inteligente. ¿Estás a salvo? Si el software de su teléfono tiene una vulnerabilidad digital, tal vez no. A principios de 2009, Dan Dearing de Trust Digital demostró un "ataque de incursión de medianoche", mostrando cómo una vulnerabilidad de iPhone SMS podría usarse para robar datos de su iPhone mientras duerme [fuente:Mills]. Un acosador podría enterarse de las vulnerabilidades digitales de su teléfono inteligente y tomar el control de su teléfono inteligente sin que usted lo sepa.

A menos que un acosador tenga una razón específica para atacarte a ti y a tu teléfono inteligente, las siguientes precauciones simples podrían hacer que el acosador avance a un objetivo más fácil:

Interceptación de señal de teléfono inteligente

El secuestro de teléfonos inteligentes y el robo de su información personal pueden no ser exclusivos del acecho, pero son formas en que un acosador puede encontrarlo. Como discutimos anteriormente, un acosador podría usar un software de seguimiento para apuntar a su teléfono inteligente e interceptar llamadas y mensajes personales. Pero él o ella también podría organizar un ataque no dirigido a su teléfono inteligente utilizando la interceptación de la señal.

Como se describe en Cómo funcionan los teléfonos inteligentes, su teléfono inteligente tiene una combinación de radios y señales que utiliza para comunicarse. Para llamadas telefónicas, mensajes de texto y navegador de Internet, su teléfono inteligente utiliza uno o más protocolos de red de telefonía celular como GPRS, EDGE y 3G. Dependiendo del teléfono inteligente, también puede tener una radio Bluetooth de corto alcance, un receptor GPS y una o más radios para conectarse a diferentes redes WiFi. Con todas estas señales moviéndose por el aire, no sorprende que los acosadores a menudo encuentren formas de capturarlas y usarlas con fines crueles.

Actualmente, Bluetooth es la más fácil de interceptar de estas señales. Nuestro artículo ¿Qué es el bluejacking? describe cómo alguien puede tocar su teléfono inteligente mientras su radio Bluetooth está encendida y detectable. El bluejacker no necesita más que su propio dispositivo Bluetooth para hacer el truco. Cuando el dispositivo encuentra su teléfono inteligente, el bluejacker se conecta y envía datos que crean un nuevo contacto en la libreta de direcciones de su teléfono inteligente. Aunque el bluejacking en sí mismo es una broma inofensiva, también es una advertencia de que su teléfono inteligente podría recibir datos no deseados dañinos si deja abierta su conexión Bluetooth. Su mejor defensa es restringir el acceso a su radio Bluetooth:no lo habilite a menos que lo necesite y controle si es o no detectable por dispositivos desconocidos.

Para el acosador más dedicado y experto en tecnología, imitar un punto de conexión confiable podría ser el arma preferida contra usted y su teléfono inteligente. En los Estados Unidos, las frecuencias y las torres celulares están reguladas por la Comisión Federal de Comunicaciones, y los puntos de acceso inalámbrico gratuitos están disponibles en cada vez más espacios públicos. Sin embargo, una subcultura hacker anterior a los teléfonos móviles, conocida como phreakers , hagan de la construcción y el uso de sus propios dispositivos un pasatiempo para imitar y manipular tales conexiones confiables.

Mientras que los phreakers originales adoptaron un conjunto de reglas que los mantuvieron fuera de problemas, los phreakers de hoy en día a menudo buscan causar algún daño. Un phreaker de buenos modales que quiera acecharte puede suplantar un número, llamar a tu teléfono inteligente y burlarse de ti después de contestar. Los phreakers más agresivos podrían robar toda su libreta de direcciones, cargar software malicioso o realizar llamadas de larga distancia desde su teléfono inteligente.

Similar al bluejacking, su mejor defensa contra los phreakers es conocer su teléfono inteligente y limitar el uso de sus radios y conexiones. Si no reconoce un número que está llamando cuando mira su identificador de llamadas y no está esperando una llamada, puede dejar que la llamada vaya al correo de voz en lugar de contestarla. Si está caminando por espacios públicos concurridos y no está utilizando la conexión WiFi o el GPS de su teléfono, desactive las funciones de radio WiFi y GPS. La limitación de radio no solo evitará conexiones no deseadas, sino que también mantendrá la batería cargada por más tiempo.

Todavía puede disfrutar de su teléfono inteligente mientras evita acosadores y piratas informáticos. Solo use estos cuatro consejos como su defensa:conozca su teléfono inteligente, conozca sus debilidades, sepa cómo mantenerlo seguro y mantenga su información personal privada. Mientras tanto, acceda a la página siguiente para obtener más enlaces excelentes sobre el seguimiento y el acecho de teléfonos inteligentes.

Publicado originalmente:23 de febrero de 2010